21. Nov 2021

Beveiliging: KNX Secure-systemen in ETS configureren

Mark Warburton zet de basisprincipes van KNX Secure uiteen en legt stap voor stap uit hoe KNX Secure-systemen in ETS moeten worden geconfigureerd.

KNX onderscheidt zich op vele vlakken van andere systemen - en het belangrijkste onderscheid is de standaardisering van het systeem, wat blijkt uit meer dan 30 jaar achterwaartse compatibiliteit. Dat de KNX Association erin is geslaagd om dit zo te houden, verdient heel wat krediet - zeker wanneer u weet hoeveel het systeem intussen ondanks dit essentiële principe is geëvolueerd en uitgebreid. Nergens is dat relevanter dan bij de implementatie van KNX Secure. Deze oplossing vormt tegenwoordig een stevig doorontwikkeld deel van het systeem en ze maakt de codering van zowel de communicatie tussen toestellen als de IP-communicatie met het systeem mogelijk, waardoor het systeem alleen door bevoegde gebruikers kan worden gebruikt.

Nu er ontelbare KNX Secure-producten op de markt beschikbaar zijn, kunnen we eens kijken hoe we deze producten in ETS kunnen configureren. Maar laten we misschien eerst nog eens bekijken wat KNX Secure is.

Basisprincipes van KNX Secure

KNX Secure is een uitbreiding van de KNX-norm, die het mogelijk maakt om IP-communicatie of telegrammen op de bus met AES128-encryptie te coderen. De nood hieraan is ontstaan doordat consumenten veilige oplossingen eisen. Hoewel het altijd al mogelijk was om een veilige toegang vanop afstand tot een KNX-installatie aan te maken met behulp van standaard IP-oplossingen zoals VPN's (Virtual Private Networks), zijn er nog altijd heel wat KNX-installaties overal ter wereld die al dan niet opzettelijk geconfigureerd zijn voor open toegang vanaf het internet omdat de toegang op die manier vlotter kan verlopen. Aangezien dit een inherent beveiligingsrisico vormt voor zowel afzonderlijke projecten als een bedreiging van de algemene reputatie van KNX als robuust systeem, hebben zowel fabrikanten als de KNX Association intussen een ingebedde beveiligingslaag ontworpen en geïmplementeerd waarmee projecten vanaf de basis kunnen worden beveiligd.

KNX Secure heeft twee aspecten: IP Secure en Data Secure.

KNX IP Secure

KNX IP Secure codeert al het KNX IP-verkeer in een beveiligingspakket, dat ervoor moet zorgen dat alleen geautoriseerde toestellen en applicaties de berichten kunnen lezen. Dit geldt niet alleen voor multicast- of tunnellingverbindingen, maar kan ook van toepassing zijn op ETS inbedrijfnameverbindingen, zodat alle downloads naar toestellen worden beveiligd.

KNX Data Secure

KNX Data Secure werkt dan weer op het niveau van afzonderlijke objecten, waardoor de gegevens in afzonderlijke telegrammen over alle communicatiemedia kunnen worden gecodeerd. Deze oplossing kan worden gebruikt om gevoelige gegevens te beschermen of om de toegang tot centrale in het hele systeem gebruikte functies te beperken, waarbij de rest van het KNX-systeem op de standaardmanier blijft communiceren.

In beide gevallen bestaan er verschillende beveiligingsmechanismen die voorkomen dat telegrammen worden gemanipuleerd of herhaald, en de KNX Association heeft er hard aan gewerkt om ervoor te zorgen om de configuratie zo eenvoudig mogelijk te houden met het behoud van het hoogste beveiligingsniveau.

Om met KNX Secure-producten te werken, is het van essentieel belang om de recentste versie van ETS te gebruiken - hetzij ETS 5.7.6 of idealiter de onlangs uitgebrachte ETS6-versie.

KNX Secure configureren

In dit voorbeeld bekijken we hoe we een beveiligde IP-hoofdlijn van de zone creëren waarbij de IP-router ook tunnellingverbindingen ondersteunt. We zullen ook zien hoe we een Data Secure Group Address kunnen aanmaken. Voordat u zelfs maar KNX Secure-toestellen aan ETS kunt toevoegen, moet u in het tabblad voor de hoofdgegevens een projectwachtwoord toevoegen. Aangezien ETS daadwerkelijk de bestuurder in een beveiligde installatie is, is het van cruciaal belang dat toegang niet mogelijk is zonder toestemming.

FDSK toevoegen

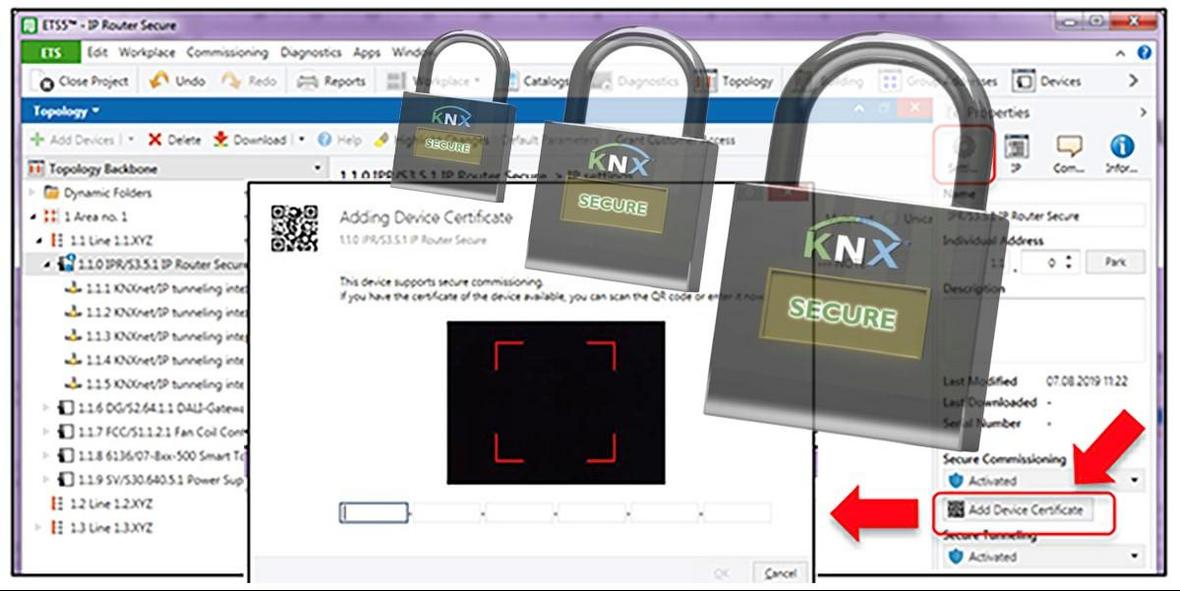

De volgende stap bestaat erin om de FDSK (Factory Default Shared Key) van beveiligde producten aan ETS toe te voegen. Dit is de standaardsleutel die op een toestel is geprint en/of die op een afzonderlijke kaart wordt geleverd en die wordt gebruikt om een toestel voor het eerst te autoriseren. Na dat eerste gebruik gebruikt ETS toestelsleutels die alleen bekend zijn bij de beveiligde toestellen en ETS.

De FDSK kan ofwel in het hoofdbeveiligingstabblad of telkens wanneer u afzonderlijke beveiligde toestellen toevoegt, aan ETS worden toegevoegd. In beide gevallen kunt u een USB-camera of een handscanner gebruiken om de QR-codes te lezen, zodat u niet zelf de code van 32 cijfers hoeft in te voeren.

Producten toevoegen

Als u de sleutels al hebt toegevoegd wanneer u de producten uit de catalogus toevoegt, zal de FDSK toch nog worden gevraagd, aangezien deze alleen wordt gelinkt wanneer het toestel wordt geadresseerd. Het is echter mogelijk om deze vraag te verbergen. Wanneer u in de catalogus op zoek gaat naar KNX Secure-toestellen, zult u merken dat ze met een hangslot worden weergegeven.

KNX IP Secure-functies activeren

Zodra de producten in het project zijn opgenomen, kunt u beveiligde functies op het hoofdlijn of op de hoofdlijn van de zone activeren door ze in de topologieweergave te selecteren en vervolgens de instelling in het tabblad van de details te veranderen. Wanneer u dit op automatisch instelt, zal ETS de beveiliging gebruiken wanneer dat mogelijk is, d.w.z. wanneer ze door alle toestellen wordt ondersteund.

De overige instellingen worden op de afzonderlijke toestellen ingevoerd. U kunt ervoor kiezen om de beveiligde inbedrijfname in het hoofdinstellingstabblad te gebruiken en vervolgens in het IP-tabblad een wachtwoord toevoegen.

Maar u kunt ook de beveiliging op afzonderlijke tunnellingverbindingen activeren - ofwel voor de inbedrijfname, of om externe systemen in staat te stellen om een verbinding tot stand te brengen. In dat geval moet u een authenticatiecode in het IP-tabblad van het hoofdtoestel toevoegen, evenals een wachtwoord voor elke tunnellingverbinding.

Het is van essentieel belang om deze functies afzonderlijk te kunnen activeren, omdat het systeem daardoor nog steeds kan werken met externe systemen die KNX Secure nog niet ondersteunen. Aangezien dit buiten het toepassingsgebied van de KNX Association ligt, zal de markt de nodige druk moeten uitoefenen op derden om naar de KNX Secure-norm te updaten.

KNX Data Secure-functies activeren

KNX Data Secure is nog eenvoudiger om mee te werken. In het tabblad van de instellingen van een groepsadres kunt u de beveiliging op automatisch instellen. Daarna zal de beveiliging automatisch worden gebruikt op dat specifieke groepsadres zolang alle objecten afkomstig zijn van beveiligde toestellen.

Diagnose

Aangezien ETS en het project de beveiligingsgegevens bijhouden, moeten eventuele diagnoses vanuit de projectomgeving worden uitgevoerd, zodat de sleutels zeker kunnen worden gebruikt.

Conclusie

Nu alle nieuwe KNX-producten KNX Data Secure ondersteunen en er een ruim aanbod IP Secure-toestellen op de markt verkrijgbaar is, is het tegenwoordig heel goed mogelijk om een KNX-systeem volledig ontoegankelijk te maken voor personen met kwade bedoelingen. Wanneer de oplossing in een project wordt gepland, kan ze ongelooflijk gemakkelijk worden geïmplementeerd en zal het gebruik ervan zeer snel een tweede natuur worden voor wie regelmatig met KNX werkt.

KNX Secure laat zien hoe KNX de toon zet voor oplossingen voor gebouwenautomatisering, zelfs met de extra complexiteit dat het een gestandaardiseerde oplossing is die met open protocols werkt.

Mark Warburton is een van de directeurs van Ivory Egg (UK) Ltd, een toonaangevende leverancier van KNX-producten die ook KNX-opleidingen organiseert.

Highlights

-

Nieuws

NieuwsDe KNX Journal 2025 is nu beschikbaar

De nieuwste editie van ons jaarlijkse smart home en building solutions magazine is gearriveerd. Het KNX Journal 2025 biedt ... -

Nieuws

NieuwsNieuwe ETS-app: Password Manager

De ETS Password Manager is een krachtige nieuwe ETS App die in ETS 6.3 is geïntroduceerd en waarmee het niet meer nodig is ... -